FLKR Ransomware

Aliases: Morf56, JabberLover, Jackpot

(шифровальщик-вымогатель)

Translation into English

Этот крипто-вымогатель шифрует файлы блоками по 512 байт с помощью Blowfish, а затем требует связаться по email или jabber, для получения инструкций по расшифровке. Название оригинальное.

Обнаружения:

DrWeb -> Trojan.Encoder.7223, Trojan.Encoder.13483, Trojan.KillFiles.63223

ALYac -> Trojan.Ransom.FLKR

Avira (no cloud) -> TR/Agent.bgmuf

BitDefender -> Generic.Ransom.Flirk.C70F65D7, Trojan.GenericKD.31051378

ESET-NOD32 -> A Variant Of Win32/Filecoder.NIT

Kaspersky -> Trojan-Ransom.Win32.Agent.iux

Microsoft -> Trojan:Win32/Occamy.AA, Trojan:Win32/Tiggre!rfn

Qihoo-360 -> Win32/Trojan.Ransom.26b

Rising -> Malware.Undefined!8.C (TFE:5*, Trojan.Filecoder!8.68 (CLOUD)

Symantec -> ML.Attribute.HighConfidence, Trojan.Gen.2

Tencent -> Win32.Trojan.Agent.Eehd, Win32.Trojan.Filecoder.Tafe

TrendMicro -> Ransom_MORF.A, Ransom_FLKR.THGAAAH

© Генеалогия: FLKR. Начало.

Изображение — логотип статьи с картинкой от XMPP (Jabber)

К зашифрованным файлам добавляется расширение _morf56@meta.ua_

Оригинальные имена и расширения не изменяются.

Этимология названия

Оригинальное название неизвестно. Название для статьи и идентификации получил от файла flkr.exe

Активность этого крипто-вымогателя пришлась на начало декабря 2016 г. Ориентирован на англоязычных или русскоязычных пользователей, что не мешает распространять его по всему миру.

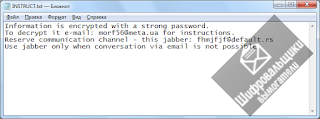

Записки с требованием выкупа называются:

INSTRUCT.txt

Содержание записки о выкупе:

Information is encrypted with a strong password.

To decrypt it e-mail: morf56@meta.ua for instructions.

Reserve communication channel - this jabber: fhmjfjf@default.rs

Use jabber only when conversation via email is not possible

Перевод записки на русский язык:

Информация зашифрована с сильным паролем.

Для расшифровки e-mail: morf56@meta.ua для инструкций.

Резервный канал связи - это jabber: fhmjfjf@default.rs

Используй jabber только если связь по email невозможна

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, PDF, базы данных, фотографии, музыка, видео, общие сетевые папки и пр.: .dat, .dll, .doc, .docx, .exe, .pdf, .xls, .xlsx и многие другие.

При шифровании пропускаются файлы в папках:

Windows, Program files, Program files (x86)

System volume information

Documents and settings, Users

Install, Music, Intel, adfs, cpqsystem

Пропускаются файлы следующих типов:

.txt, .mp3, .avi

Удаляются файлы без шифрования файлы типов:

.bak, .tib

Файлы, связанные с этим Ransomware:

flkr.exe - основной исполняемый файл

flkr.pdb - оригинальное название проекта

C:\cpqsystem\rel1711\flkr.exe

C:\cpqsystem\rel1711\delmeflk.bat

C:\cpqsystem\rel1711\delmelaun.bat

C:\cpqsystem\rel1711\launcher.exe

INSTRUCT.txt

<random>.bat

<random>.exe

<random>.tmp

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: morf56@meta.ua

jabber: fhmjfjf@default.rs

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Intezer анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

Обновление от 10 декабря 2017:

Дополнение к расширению: +asdasd333@default.rs

Дополнение к расширению: +asdasd333@default.rs

Контакт в Jabber: asdasd333@default.rs

Записка: INSTR.txt

Тема на форуме >>

➤ Содержание записки:

Для расшифровки пишите в джаббер: asdasd333@default.rs , Ваш ПИН: 69 ---

In order to decrypte files please contact me via Jabber asdasd333@default.rs your pin 69

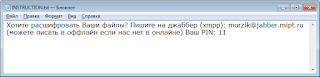

Обновление от 21 мая 2018:

Дополнение к расширению: __murzik@jabber.mipt.ru

Email: murzik@jabber.mipt.ru

Файл с ключом: dakeys.txt

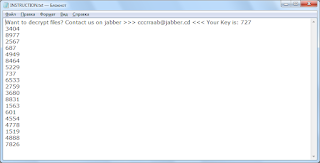

Записка: INSTRUCTION.txt

➤ Содержание записки:

Хотите расшифровать Ваши файлы? Пишите на джаббер (xmpp): murzik@jabber.mipt.ru (можете писать в оффлайн если нас нет в онлайне) Ваш PIN: **

Топик на форуме >>

Обновление от 5 июля 2018:

Пост в Твиттере >>

Расширение: +superuser111@0nl1ne.at

Email: superuser111@0nl1ne.at

Записка: INSTRUCTIONX.txt

➤ Содержание записки:

To decrypt files - Jabber (xmpp) address: superuser111@0nl1ne.at (if we are offline - you can write offline, its ok) PIN: 44

Результаты анализов: VT + IA

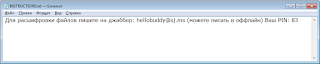

Обновление от 25 декабря 2018:

Расширение: +jabber-hellobuddy@sj.ms

Jabber: hellobuddy@sj.ms

Записка: INSTRUCTIONS.txt

➤ Содержание записки:

Для расшифровки файлов пишите на джаббер: hellobuddy@sj.ms (можете писать в оффлайн) Ваш PIN: **

Обновление от 11-18 марта 2019:

Пост в Твиттере >>

Расширение: +jabber-winnipyh123@sj.ms

Записка: INSTRUCTIONS.txt

Jabber: winnipyh123@sj.ms

Обновление от 10 мая 2019:

Пост в Твиттере >>

Расширение: +jabber-theone@safetyjabber.com

Записка: INSTRUCTIONS.txt

Jabber: theone@safetyjabber.com

➤ Содержание записки:

Для расшифровки файлов пишите на джаббер: theone@safetyjabber.com (можете писать в оффлайн) Ваш PIN: **.

Обновление от 3 декабря 2019:

Пост в Твиттере >>

Расширение: +jackpot@jabber.cd

Записка: INSTRUCTION.txt

Файл: winsysmon.exe

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.KillFiles.63223

BitDefender -> Gen:Variant.Graftor.478783

Symantec -> ML.Attribute.HighConfidence

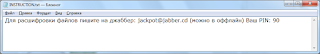

Обновление от 20 января 2020:

Топик на форуме >>

Расширение: +jackpot@jabber.cd

Записка: INSTRUCTIONS.txt

Jabber: jackpot@jabber.cd

➤ Содержание записки:

Для расшифровки файлов пишите на джаббер: jackpot@jabber.cd (можно в оффлайн) Ваш PIN: **

© Amigo-A (Andrew Ivanov): All blog articles.

C:\cpqsystem\rel1711\flkr.exe

C:\cpqsystem\rel1711\delmeflk.bat

C:\cpqsystem\rel1711\delmelaun.bat

C:\cpqsystem\rel1711\launcher.exe

INSTRUCT.txt

<random>.bat

<random>.exe

<random>.tmp

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

Email: morf56@meta.ua

jabber: fhmjfjf@default.rs

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >> Ещё >>

Intezer анализ >>

Степень распространённости: средняя.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 10 декабря 2017:

Дополнение к расширению: +asdasd333@default.rs

Дополнение к расширению: +asdasd333@default.rsКонтакт в Jabber: asdasd333@default.rs

Записка: INSTR.txt

Тема на форуме >>

➤ Содержание записки:

Для расшифровки пишите в джаббер: asdasd333@default.rs , Ваш ПИН: 69 ---

In order to decrypte files please contact me via Jabber asdasd333@default.rs your pin 69

Обновление от 21 мая 2018:

Дополнение к расширению: __murzik@jabber.mipt.ru

Email: murzik@jabber.mipt.ru

Файл с ключом: dakeys.txt

Записка: INSTRUCTION.txt

Хотите расшифровать Ваши файлы? Пишите на джаббер (xmpp): murzik@jabber.mipt.ru (можете писать в оффлайн если нас нет в онлайне) Ваш PIN: **

Топик на форуме >>

Обновление от 5 июля 2018:

Пост в Твиттере >>

Расширение: +superuser111@0nl1ne.at

Email: superuser111@0nl1ne.at

Записка: INSTRUCTIONX.txt

➤ Содержание записки:

To decrypt files - Jabber (xmpp) address: superuser111@0nl1ne.at (if we are offline - you can write offline, its ok) PIN: 44

Результаты анализов: VT + IA

Обновление от 25 декабря 2018:

Расширение: +jabber-hellobuddy@sj.ms

Jabber: hellobuddy@sj.ms

Записка: INSTRUCTIONS.txt

Для расшифровки файлов пишите на джаббер: hellobuddy@sj.ms (можете писать в оффлайн) Ваш PIN: **

Обновление от 11-18 марта 2019:

Пост в Твиттере >>

Расширение: +jabber-winnipyh123@sj.ms

Записка: INSTRUCTIONS.txt

Jabber: winnipyh123@sj.ms

Обновление от 10 мая 2019:

Пост в Твиттере >>

Расширение: +jabber-theone@safetyjabber.com

Записка: INSTRUCTIONS.txt

Jabber: theone@safetyjabber.com

➤ Содержание записки:

Для расшифровки файлов пишите на джаббер: theone@safetyjabber.com (можете писать в оффлайн) Ваш PIN: **.

Обновление от 3 декабря 2019:

Пост в Твиттере >>

Расширение: +jackpot@jabber.cd

Записка: INSTRUCTION.txt

Файл: winsysmon.exe

Результаты анализов: VT

➤ Обнаружения:

DrWeb -> Trojan.KillFiles.63223

BitDefender -> Gen:Variant.Graftor.478783

Symantec -> ML.Attribute.HighConfidence

Топик на форуме >>

Расширение: +jackpot@jabber.cd

Записка: INSTRUCTIONS.txt

Jabber: jackpot@jabber.cd

➤ Содержание записки:

Для расшифровки файлов пишите на джаббер: jackpot@jabber.cd (можно в оффлайн) Ваш PIN: **

Обновление от 24 ноября 2020:

Расширение: _bigdick333@jabber.cd

Jabber: bigdick333@jabber.cd

Вариант от 22 ноября 2021:

Расширение: +cccrraab@jabber.cd

Записка: INSTRUCTION.txt

Jabber: cccrraab@jabber.cd

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Внимание! Для зашифрованных файлов есть дешифровщик За дешифровкой обращайтесь к thyrex по ссылке >>

Увы... Для зашифрованных файлов новых версий FLKR нет дешифровщика. Файлы могут быть расшифрованы только с использованием (закрытого) секретного ключа, находящегося у злоумышленника.

Read to links: Topic on VI Tweet on Twitter ID Ransomware (ID as FLKR) *

Thanks: Thyrex, Andrew Ivanov Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.