Meteoritan Ransomware

(фейк-шифровальщик)

Этот крипто-вымогатель якобы шифрует данные пользователей с помощью AES, а затем требует написать на email вымогателей, чтобы узнать сколько заплатить и как вернуть файлы. Оригинальное название. Разработчик: windo из Польши.

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: Meteoritan > Locker-Pay

К зашифрованным файлам добавляется расширение *нет данных*.

Активность этого крипто-вымогателя пришлась на вторую половину марта 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

Записки с требованием выкупа называются:

where_are_your_files.txt

readme_your_files_have_been_encrypted.txt

Различаются по названию, но имеют идентичное содержание.

ATTENTION! ATTENTION! You have been victim of METEORITAN RAMSOMWARE!

Your documents, photos, databases and other important files have been encrypted by RSA-4096 alghorythm generated by your computer, if you want to restore your files, you must get a decryption key.

How can I get decrypt key?

1. Send E-Mail to meteoritan6570@yandex.ru with your ID. Your ID is in METEORITAN.POLAND file, open in Notepad.

2. Get Bitcoins. Bitcoin is a cryptovalute, which can pay. Use these sites: coinbase.com, btc.com, bitgo.com, strongcoin.com

3. In e-mail turning, we get a value of your key. Pay it.

4. In 24 hours you get an decrypt key. If you don't see e-mail, check spam catalogue.

5. Run aplication and enter your key.

METEORITAN RAMSOMWARE

Перевод записок на русский язык:

ВНИМАНИЕ! ВНИМАНИЕ! Вы стали жертвой METEORITAN RAMSOMWARE!

Ваши документы, фото, базы данных и другие важные файлы зашифрованы с алгоритмом RSA-4096, созданным вашим компьютером, если хотите вернуть ваши файлы, вы должны получить ключ дешифрования.

Как получить ключ дешифрования?

1. Отправить E-Mail на meteoritan6570@yandex.ru с вашим ID. Ваш ID находится в файле METEORITAN.POLAND, откройте в Блокноте.

2. Получить биткоины. Bitcoin - это криптовалюта, которой можно платить. С помощью этих сайтов: coinbase.com, btc.com, bitgo.com, strongcoin.com

3. В email мы получаем значение ключа. Заплатите за это.

4. В 24 часа вы получите ключ дешифрования. Если вы не видите email, проверьте папку Спам.

5. Запустите и введите ваш ключ.

METEORITAN RAMSOMWARE

Записки с требованием выкупа дополняются двумя файлами METEORITAN.POLAND и METEORITAN.RAMSOM. Первый содержит ID, а второй - ключ дешифрования.

Крипто-вымогатель еще запускает выступает экран, имитирующий административное извещение (красные буквы на чёрном фоне).

Содержание главным образом повторяет текстовые записки, но содержит интересную фразу:

Send E-Mail to meteoritan6570@yandex.ru with your ID. Your ID is in METEORITAN.POLAND file. Open in Notepad.

Перевод на русский:

Отправьте email на meteoritan6570@yandex.ru с вашим ID. Ваш ID в файле METEORITAN.POLAND. Открыть в Блокноте.

Отправьте email на meteoritan6570@yandex.ru с вашим ID. Ваш ID в файле METEORITAN.POLAND. Открыть в Блокноте.

Текстовая записка и это извещение запускаются командой:

%WINDIR%\system32\cmd.exe /c start where_are_your_files.txt

%WINDIR%\system32\cmd.exe /c title METEORITAN RAMSOMWARE - YOUR FILES HAVE BEEN ENCRYPTED!

Список файловых расширений, подвергающихся фейк-шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

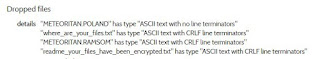

Файлы, связанные с этим Ransomware:

ramsomware.exe

where_are_your_files.txt

readme_your_files_have_been_encrypted.txt

METEORITAN.POLAND - файл содержит ID;

METEORITAN.RAMSOM - файл содержит ключ дешифрования.

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

GLOBAL__sub_I_locale_inst.cc

GLOBAL__sub_I_wlocale_inst.cc

yandex.ru

bad_alloc.cc

bad_array_length.cc

bad_array_new.cc

bad_cast.cc

bad_typeid.cc

basic_file.cc

c++locale.cc

class_type_info.cc

codecvt.cc

codecvt_members.cc

coinbase.com,

btc.com, bitgo.com, strongcoin.com

collate_members.cc

compatibility.cc

и другие, см. ниже результаты анализов.

Email: meteoritan6570@yandex.ruРезультаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as Meteoritan) Write-up, Topic *

Thanks: MalwareHunterTeam Michael Gillespie * *

© Amigo-A (Andrew Ivanov): All blog articles.