ViACrypt Ransomware

(шифровальщик-вымогатель)

Этот крипто-вымогатель шифрует данные пользователей с помощью RSA-1024, а затем требует выкуп, чтобы вернуть файлы. Оригинальное название написано на файле: crawl. Среда разработки: Visual Studio 2015

шифровальщик вирус-шифровальщик троян-шифровальщик крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder key ransom decrypt decryption recovery remove restore decode files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение .via

Активность этого крипто-вымогателя пришлась на конец июня 2017 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру. Сайт вымогателей относится к доменной зоне Латвии.

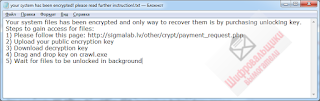

Записка с требованием выкупа называется: your system has been encrypted! please read further instruction!.txt

Содержание записки о выкупе:

Your system files has been encrypted and only way to recover them is by purchasing unlocking key.

Steps to gain access for files:

1) Please follow this page: xxxx://sigmalab.lv/other/crypt/payment_request.php

2) Upload your public encryption key

3) Download decryption key

4) Drag and drop key on crawl.exe

5) Wait for files to be unlocked in background

Перевод записки на русский язык:

Ваши системные файлы зашифрованы и способ их восстановления - только покупка ключа разблокировки.

Получить доступ к файлам:

1) Проследуйте на эту страницу: xxxx://sigmalab.lv/other/crypt/payment_request.php

2) Загрузите открытый ключ шифрования

3) Скачать ключ дешифрования

4) Перетащите ключ на crawl.exe

5) Подождать, пока файлы разблокируются в фоновом режиме

Сайт вымогателей

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

crawl.exe

your system has been encrypted! please read further instruction!.txt

your_encryption_public_key.rkf

Расположения:

***

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

xxxx://sigmalab.lv/other/crypt/***

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

Read to links: Tweet on Twitter ID Ransomware (ID as ViACrypt) Write-up, Topic of Support *

Thanks: Michael Gillespie * * *

© Amigo-A (Andrew Ivanov): All blog articles.