Payment Ransomware

(шифровальщик-вымогатель, фейк-шифровальщик)

Этот крипто-вымогатель якобы шифрует данные пользователей с помощью AES, а затем требует выкуп в # BTC, чтобы вернуть файлы. Оригинальное название проекта: PAYMENT. На файле написано: PAYMENT.exe или что-то другое. Среда разработки: Visual Studio 2010.

шифровальщик вирус-шифровальщик троян-шифровальщик aes крипто-вымогатель удалить восстановить файлы расшифровка расшифровать дешифровать дешифрование дешифровка алгоритм crypto-ransomware virus-encoder filecoder key ransom decrypt decryption recovery remove restore files data public private

© Генеалогия: выясняется.

К зашифрованным файлам добавляется расширение *нет данных*.

Пока находится в разработке и не шифрует файлы.

Образец этого крипто-вымогателя был найден в начале декабря 2017 г. Ориентирован на испаноязычных пользователей, что не мешает распространять его по всему миру. Пока, судя по сообщениям исследователей, файлы не шифруются.

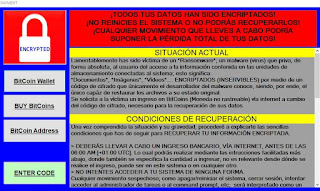

Запиской с требованием выкупа выступает экран блокировки с заголовком PAYMENT:

Содержание записки о выкупе:

¡TODOS TUS DATOS HAN SIDO ENCRIPTADOS!

¡NO REINICIES EL SISTEMA O NO PODRÁS RECUPERARLOS!

¡CUALQUIER MOVIMIENTO QUE LLEVES A CABO PODRÍA

SUPONER LA PÉRDIDA TOTAL DE TUS DATOS!

----------------------------------------

SITUACIÓN ACTUAL

----------------------------------------

Lamentablemente has sido víctima de un *Ransomware*; un malware (virus) que priva, de forma absoluta, al usuario del acceso a la información contenida en las unidades de almacenamiento conectadas al sistema; esto significa:

*Documentos*, *Imágenes*, *Vídeos*.... ENCRIPTADOS (INSERVIBLES) por medio de un código de cifrado que únicamente el desarrollador del malware conoce, siendo, por ende, el único capáz de restaurar los archivos a su estado original.

Se solicita a la víctima un ingreso en BitCoins (Moneda no rastreable) vía internet a cambio del código de cifrado, necesario para la recuperación de sus datos.

----------------------------------------

CONDICIONES DE RECUPERACIÓN

----------------------------------------

Una vez comprendida la situación y su gravedad, procederé a explicarte las sencillas condiciones que has de seguir para RECUPERAR TU INFORMACIÓN ENCRIPTADA:

> DEBERÁS LLEVAR A CABO UN INGRESO BANCARIO, VÍA INTERNET, ANTES DE LAS 06:00 AM [+01:00 UTC]. Lo cual podrás realizar mediante las intrucciones facilitadas más abajo, donde también se especifica la cantidad a ingresar; no es relevante desde dónde se realice el ingreso, puede ser en este sistema o en cualquier otro.

> NO INTENTES ACCEDER A TU SISTEMA DE NINGUNA FORMA

Cualquier movimiento sospechoso; como apagar/reiniciar el sistema, cerrar sesión, intentar acceder al administrador de tareas o al command prompt. etc; será interpretado como un ...

---

BitCoin Wallet

BUY BitCoins

BitCoin Address

ENTER CODE

Перевод записки на русский язык:

Все ваши данные зашифрованы!

Не перезагружайте систему, или вы не сможете их восстановить!

Любые действия, которое вы сделаете, могут привести к полной потере ваших данных!

----------------------------------------

ТЕКУЩАЯ СИТУАЦИЯ

----------------------------------------

К сожалению, вы стали жертвой *Ransomware*; вредоносной программы (вирус), которая абсолютно лишает пользователя доступа к информации, содержащейся в блоках хранения, подключенных к системе; это означает:

*Documents*, *Images*, *Videos* .... ЗАШИФРОВАНЫ (БЕСПОЛЕЗНЫ) с помощью кода шифрования, который знает только разработчик вредоносного ПО, поэтому это единственная возможность восстановить файлы в исходное состояние.

Пользователю предлагается перевести BitCoins (неотслеживаемая валюта) через Интернет в обмен на код шифрования, необходимый для восстановления его данных.

----------------------------------------

УСЛОВИЯ ВОССТАНОВЛЕНИЯ

----------------------------------------

Как только ситуация и её серьезность будут поняты, я приступлю к объяснению простых условий, которые вы должны соблюдать, чтобы ВОССТАНОВИТЬ ВАШУ ЗАШИФРОВАННУЮ ИНФОРМАЦИЮ:

> ВЫ ДОЛЖНЫ СДЕЛАТЬ БАНКОВСКИЙ ПЕРЕВОД, В ИНТЕРНЕТЕ, ДО 06:00 [+01: 00 UTC]. Это вы можете сделать с помощью приведённых ниже инструкций, где также указывается сумма для перевода; не имеет значения, откуда производится перевод, он может быть в этой системе или в любой другой.

> НЕ ПОПЫТАЙТЕСЬ ПОЛУЧИТЬ ДОСТУП К ВАШЕЙ СИСТЕМЕ ЛЮБЫМ ПУТЁМ

Любое подозрительное движение; как выключение / перезапуск систему, выход из системы, попытка получить доступ к диспетчеру задач или командной строке, и т.д. будут интерпретироваться как ...

---

BitCoin Wallet

BUY BitCoins

BitCoin Address

ENTER CODE

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок, эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

Список файловых расширений, подвергающихся шифрованию:

Это документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

PAYMENT.exe

Расположения:

\Desktop\ ->

\User_folders\ ->

Записи реестра, связанные с этим Ransomware:

См. ниже результаты анализов.

Сетевые подключения и связи:

См. ниже результаты анализов.

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Другой анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

Обновление от 13 декабря 2017:

Пост в Твиттере >>

Код разблокировки: 1029384756

Код разблокировки: 1029384756Файлы: svchost.exe, frdom.exe

Фальш-имя: Svchost

Фальш-копирайт: Microsoft

IP: 216.58.205.238:80 (США)

Результаты анализов: VB + VT + AR

Пока также не шифрует.

***

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter + Tweet ID Ransomware (n/a) Write-up, Topic of Support *

Thanks: Leo Andrew Ivanov Karsten Hahn *

© Amigo-A (Andrew Ivanov): All blog articles.