Hades Locker Ransomware

Этот крипто-вымогатель шифрует данные пользователей с помощью AES-256, а затем требует выкуп в 1 биткоин, чтобы вернуть файлы. Через неделю неуплаты выкупа сумма удваивается до 2 биткоинов.

Название получил от Hades (англ. "адский") и Locker (англ. "локер, блокировщик").

© Генеалогия: GNL Locker > Zyklon Locker > WildFire Locker > Hades Locker

К зашифрованным файлам добавляется расширение по шаблону .~HL[first_5_chars_of_password]

Расширение состоит из ~HL (Hades Locker) и пяти знаков от пароля шифрования.

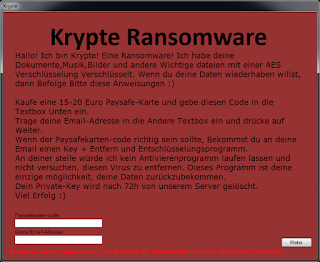

Активность этого криптовымогателя пришлась на октябрь 2016 г. Ориентирован на пользователей, чьи государственные флаги есть под названием на следующем скриншоте (английский, голландский, немецкий, французский, испанский, итальянский) с сайта оплаты.

Записками с требованием выкупа выступают txt-файл, html-страница, скринлок, встающий обоями рабочего стола, и сайты оплаты:

README_RECOVER_FILES_[victim_id].txt

README_RECOVER_FILES_[victim_id].html

README_RECOVER_FILES_[victim_id].png

TXT-вариант записки о выкупе

HTML-вариант записки о выкупе

Содержание записки о выкупе:

!! IMPORTANT INFORMATION !!

All your documents, photos, databases and other important files have been encrypted!

In order to decrypt your files you will have to buy the decryption password belonging to your files

There are 2 options to solve this problem

1. Format your hard disk and loose all your files for ever!

2. Pay to buy your decryption key. With this decryption key you can decrypt your files and use them again like before.

To buy the decryption password you will have to visit our website. Pick a website below

http://pfmydcsjib.ru/***

http://jdybchotfn.ru/***

If these websites dont work you can visit our website on the tor network follow the steps below to visit our tor website.

1. Download and install the tor browser: https://www.torproject.org/projects/torbrowser.html.en

2. After installation run the tor browser and wait for initialization

3. Inside the tor browser (just like a normal browser) navigate to

n7457xrhg5kibr2c.onion

HWID (personal identification id): DAB2B998E89D4034

!! You have until to buy the decryption key or the price will double !!

Перевод записки на русский язык:

!! ВАЖНАЯ ИНФОРМАЦИЯ !!

Все ваши документы, фото, базы данных и другие важные файлы зашифрованы!

Для того, чтобы расшифровать файлы, вам придется купить пароль дешифрования к вашим файлам

Есть 2 варианта решения этой проблемы

1. Отформатировать жесткий диск и потерять все ваши файлы навсегда!

2. Купить ключ дешифрования. С этим ключом дешифрования вы сможете расшифровать файлы и пользоваться ими снова, как прежде.

Чтобы купить пароль дешифрования вам придется посетить наш веб-сайт. Выберите веб-сайт ниже

http://pfmydcsjib.ru/***

http://jdybchotfn.ru/***

Если эти сайты не работают, вы можете посетить наш веб-сайт в сети tor выполните следующие шаги для визита на наш сайт tor.

1. Загрузите и установите tor-браузер: https://www.torproject.org/projects/torbrowser.html.en

2. После установки запустите tor-браузер и ждите инициализации

3. В браузере (в tor и обычном браузере) перейдите на

n7457xrhg5kibr2c.onion

HWID (ваш персональный ID): DAB2B998E89D4034

!! Вам нужно раньше купить ключ дешифрования или цена удвоится !!

При переходе на сайтоплаты (любой из представленных в записке), нужно ввести ID жертвы вымогателей. Для нашего случая это DAB2B998E89D4034, который и нужно ввести как ID, чтобы увидеть инструкции.

Потом откроется страница с содержанием на английском или одним из пяти других языков (согласно IP жертвы).

Начальная страница Hades Locker

Примечательно, что вымогатели подписались как Hades Enterprises.

Окно "Test decrypt"

Распространяется с помощью email-спама и вредоносных вложений, фальшивых обновлений, перепакованных и заражённых инсталляторов. Цели: компьютеры в Западной Европе и США.

Как и во вредоносной кампании с WildFire Locker, поставщиками шифровальщика могут выступать ботнеты, например, Kelihos (Waledac). Нередки случаи установки вместе с шифровальщиком (или после его собственной деинсталляции) другого вредоносного ПО: Pony, Teamspy RAT, банковских троянов и других.

Список файловых расширений, подвергающихся шифрованию:

.3dm, .3ds, .3fr, .3pr, .3q2, .3qp, .7z, .7zip, .aac, .ab4, .accar, .accdb, .accde, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .agdl, .ai, .aiff, .ait, .al, .aoi, .apj, .asm, .arw, .asf, .asp, .aspx, .asx, .avi, .awg, .back, .backup, .backupdb, .bak, .bank, .bay, .bdb, .bgt, .bik, .bin, .bkp, .blend, .bmp, .bpw, .c, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .dac, .dat, .db, .db_journal, .db3, .dbf, .dbx, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .design, .dgc, .dit, .djvu, .dng, .doc, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxq, .edb, .emi, .eps, .erbsql, .erf, .exf, .fdb, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .fpx, .fxg, .gray, .grey, .groups, .gry, .h, .hbk, .hdd, .hpp, .html, .ibank, .ibd, .ibz, .idx, .iif, .iiq, .incpas, .indd, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdbx, .kdc, .key, .kpdx, .kwm, .laccdb, .ldf, .led, .lit, .log, .lua, .m, .m2ts, .m3u, .m4p, .m4v, .mapimail, .max, .mbx, .md, .mdb, .mdc, .mdf, .mef, .mfw, .mid, .mkv, .mlb, .mmw, .mny, .moneywell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .mrw, .msg, .myd, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pl, .plc, .plus_muhd, .png, .pot, .potm, .potx, .ppam, .pps, .ppsm, .ppsm, .ppsx, .ppt, .pptm, .pptm, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qed, .qif, .r3d, .raf, .rar, .rat, .raw, .rdb, .rm, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sd0, .sda, .sdf, .sldm, .sldx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stm, .stw, .stx, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .tex, .tga, .thm, .tig, .txt, .vbox, .vdi, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmv, .wpd, .wps, .x11, .x3f, .xis, .xla, .xlam, .xlk, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .ycbcra, .yuv, .zip (380 расширений).

В процессе шифрования пропускаются любые файлы, чей путь содержит следующие строки:

Windows

Program files

Program files (x86)

System volume information

$Recycle.bin

Тома теневых копий файлов удаляются с помощью команды:

WMIC.exe shadowcopy delete /nointeractive

Файлы, связанные с Hades Locker Ransomware:

README_RECOVER_FILES_[victim_id].txt

README_RECOVER_FILES_[victim_id].png

README_RECOVER_FILES_[victim_id].html

%UserProfile%\AppData\Local\Temp\RarSFX0\

%UserProfile%\AppData\Local\Temp\RarSFX0\Ronms.exe

%UserProfile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\Ronms.lnk

%UserProfile%\AppData\Roaming\wow6232node\

%UserProfile%\AppData\Roaming\wow6232node\Bamvenagxe.xml

%UserProfile%\AppData\Roaming\wow6232node\Ronms.exe

%UserProfile%\...\update.exe

Записи реестра, связанные с Hades Locker Ransomware:

HKCU\Software\Wow6232Node\hwid [victim_id]

HKCU\Software\Wow6232Node\status 1

Сетевые подключения:

xxxx://pfmydcsjib.ru

xxxx://jdybchotfn.ru

n7457xrhg5kibr2c.onion

Результаты анализов:

Гибридный анализ >>

VirusTotal анализ >>

Степень распространённости: высокая.

Подробные сведения собираются.

Read to links: ID Ransomware Post on Twitter Write-up on BC (added on October 6, 2016)

Thanks: MalwareHunterTeam Michael Gillespie Lawrence Abrams

© Amigo-A (Andrew Ivanov): All blog articles.