StalinLocker Ransomware

(блокировщик-пугатель, не шифровальщик, деструктор)

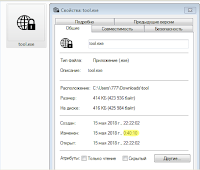

Этот блокировщик не требует денег, однако жертве нужно как-то угадать код разблокировки и вести его, иначе StalinLocker удалит все данные со всех дисков компьютера. Оригинальное название StalinLocker и StalinScreamer. На файле написано: StalinLocker.exe

© Генеалогия: нет данных.

Образец этого крипто-вымогателя был найден в первой половине мая 2018 г. Ориентирован на русскоязычных пользователей. Возможно, функционал ещё не доработан и потом к нему что-то ещё прикрутят.

Записка с требованием выкупа отсутствует. Нет никакого текста о выкупе.

Имеется только экран блокировки с Сталиным на фоне плакатов с лозунгами. Текст на лозунгах относится ко времени СССР.

Текст на лозунгах полностью:

Победа социализма в нашей стране обеспечена

Фундамент социалистической экономики завершен

"Реальность нашего производственного плана - это миллионы трудящихся творящие новую жизнь."

И. Сталин.

Оригинальный файл со всем текстом, который не вошел в скриншот экрана.

Вымогатель-разработчик не создавал его, а нашёл картинку в Интернете.

Вот оригинал использованного изображения. Его нет в блокировщике. Оно осталось в истории социализма и коммунизма и вошло в книги того времени.

Технические детали

Может распространяться путём взлома через незащищенную конфигурацию RDP, с помощью email-спама и вредоносных вложений, обманных загрузок (в том числе под видом изображений), эксплойтов, веб-инжектов, фальшивых обновлений, перепакованных и заражённых инсталляторов. См. также "Основные способы распространения криптовымогателей" на вводной странице блога.

!!! Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ Исполняемый файл StalinLocker не может обойти UAC Windows, ему требуется разрешение на запуск.

➤ При запуске StalinLocker выполняет следующие действия:

- извлекает файл USSR_Anthem.mp3 в папку %UserProfile%\AppData\Local\

- копирует копию себя stalin.exe в папку %UserProfile%\AppData\Local\

- добавляет файл stalin.exe в Автозагрузку системы с именем "Stalin";

- создаёт файлы fl.dat и ul.dat в папке %UserProfile%\AppData\Local\

- записывает в файл fl.dat текущее количество секунд, делённое на 3;

- пытается завершить другие процессы, кроме Skype и Discord;

- завершает работу системных процессов Explorer.exe и taskmgr.exe;

- пытается запланировать задачу "Driver Update" для запуска Stalin.exe

➤ Денег не требует. При запуске StalinLocker устанавливает экран блокировки и воспроизводит в фоновом режиме файл под названием USSR_Anthem.mp3 (Гимн СССР). Затем даёт 600 + 60 секунд на ввод ключа, иначе, как только таймер отсчитает отведённое время, блокировщик удалит с дисков от A до Z всё, что сможет. Насчёт системного и загрузочного дисков ничего не сказано, возможно и не сможет.

➤ Где взять ключ жертве? Не сказано. Нет никаких контактных данных.

Получается недоделанный вымогатель и деструктор, который может удалить файлы со всех дисков.

➤ По сообщению исследователя в расчете ключа используется дата: 1922.12.30

Эта дата не простая. 30 декабря 1922 считалось датой образования СССР.

Ссылка на описание в Википедии >>

➤ Ключ разблокировки можно получить, если вычесть из даты, когда программа была запущена, дату 1922.12.30.

Если пользователь введёт правильный ключ, то StalinLocker покажет уведомление "Правильный ключ", закроется и удалит свой автозапуск.

➤ По сообщению исследователя MalwareHunterTeam в ресурсах есть ещё серп-и-молот.

Список файлов, подвергающихся удалению:

Это все данных на дисках, в том числе, конечно, документы MS Office, OpenOffice, PDF, текстовые файлы, базы данных, фотографии, музыка, видео, файлы образов, архивы и пр.

Файлы, связанные с этим Ransomware:

StalinLocker.exe (stalin.exe)

USSR_Anthem.mp3

fl.dat

ul.dat

Расположения:

\Desktop\ ->

\User_folders\ ->

%UserProfile%\AppData\Local\USSR_Anthem.mp3

%UserProfile%\AppData\Local\stalin.exe

%UserProfile%\AppData\Local\fl.dat

%UserProfile%\AppData\Local\ul.dat

Название проекта в ресурсах:

D:\Stalin\StalinScreamer\StalinScreamer\obj\Release\StalinLocker.pdb

Записи реестра, связанные с этим Ransomware:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Stalin %UserProfile%\AppData\Local\stalin.exe

См. ниже результаты анализов.

Сетевые подключения и связи:

https://yadi.sk/d/Jje1tRgT3VtZgQ - моя ссылка на исправленный файл USSR_Anthem.mp3 для прослушивания. ⚑

См. ниже результаты анализов.

Результаты анализов:

Ⓗ Hybrid анализ >>

𝚺 VirusTotal анализ >> VT>>

ᕒ ANY.RUN анализ >>

🐞 Intezer анализ >>

Ⓥ VirusBay образец >>

👽 AlienVault анализ >>

🔃 CAPE Sandbox анализ >>

ⴵ VMRay анализ >>

Степень распространённости: низкая.

Подробные сведения собираются регулярно.

=== ИСТОРИЯ СЕМЕЙСТВА === HISTORY OF FAMILY ===

=== БЛОК ОБНОВЛЕНИЙ === BLOCK OF UPDATES ===

=== БЛОК ССЫЛОК и СПАСИБОК = BLOCK OF LINKS AND THANKS ===

Read to links: Tweet on Twitter ID Ransomware (n/a) Write-up (add May 15, 2018), Topic of Support *

- видео-демонстрация работы StalinLocker

Thanks: MalwareHunterTeam Lawrence Abrams Andrew Ivanov, ANY.RUN

© Amigo-A (Andrew Ivanov): All blog articles.